萬丹丹

(浙江工業大學 信息工程學院,浙江 杭州 310013)

摘要:Polar碼是一種能夠達到香農限且編譯碼復雜度低的基于信道極化理論的信道編碼方法。本文簡單介紹了極化碼在竊聽信道中的構造方法。同時為非退化竊聽模型,提出利用多次反饋來擴大等效主信道和竊聽信道之間的差距,通過反饋實現非退化向退化的等效轉變。仿真結果表明在二進制對稱竊聽信道下,所提出的基于多次反饋的傳輸方案誤碼率性能明顯優于一次反饋,保證了信息可以更好地進行安全可靠地傳輸。

關鍵詞:Polar碼;竊聽信道;誤碼率;多次反饋

0引言

隨著無線通信的廣泛應用,其安全性能也受到人們越來越多的關注。由于無線網絡的多樣性和太復雜的算法的出現使得加密技術很難實現。目前,物理層安全性成為信息安全的一個重要分支,其一般以竊聽信道為基礎進行分析。保密容量為其一個重要參數,被定義為當竊聽者具有有關消息的最大不確定性時的最大系統傳輸速率。

信道編碼技術是一種很好的確保竊聽信道安全的方法。Turbo碼[1]和低密度奇偶校驗碼(Low Density Parity Check Codes,LDPC)[2]被相繼提出,這兩種碼字性能接近香農限,但并沒有達到香農限,而且復雜度較差。2007 年,Erdal Arikan提出了一種新的編譯碼復雜度較低的線性分組碼——Polar 碼,并證明其性能在理論上能達到香農信道容量限[3]。2010 年,E. Hof等人將Polar碼應用在Wyner竊聽信道中,從安全通信[4]的角度分析了Polar碼。

1介紹

1.1polar碼

定義1:對于一個給定的二進制離散無記憶信道(Binary Discrete Memoryless Channel,BDMC),必然存在一組陪集碼(N,K,A,uAc)滿足不等式Z(W(i)N)≤Z(W(j)N),i∈A,j∈Ac,其中N是碼長,K是信息位的長度,A是一個序列集合,是[1,2,…,N]的子集,稱為信息位集合,Ac是A的補集,稱為固定位集合。這樣的一組碼字就被稱為 Polar碼。

Polar碼通過信道組合與信道分解 [56] 形成無噪比特信道和有噪比特信道,其具體編碼為xN1=uN1GN,GN=BNFn,BN是一個比特反轉的置換矩陣,是單位陣的線性變換。其中:

F=10

11(1)

Fn是矩陣F的n次張量積。

對于DMC信道[7],Z(W(i)N)可以通過下式得到:

Z(W(2i-1)2N)≤2Z(W(i)N)-Z(W(i)N)2(2)

Z(W(2i)2N)=Z(W(i)N)2(3)

在實際編碼中,式(2)一般取等號。對于一個給定的二進制擦除信道(Binary Erasure Channel,BEC),其擦除概率為ε,則Z(W(1)1)=ε,通過迭代計算得到各個比特信道的Z(W(i)N)值后,對其進行排序,選擇其中最小Z(W(i)N)值的K個比特信道用來傳輸信息,其對應的系數i即組成信息位集合A。

對于Polar碼的譯碼,其主要方法有SC(Successive Cancellation)譯碼法、BP(Belief Propagation)算法[8]和LP(Linear Programming)算法[9]等。下面簡要介紹SC譯碼算法。

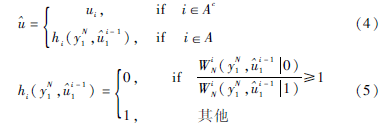

對于參數為(N,K,A,uAc)的Polar碼,原始信息uN1經過信道傳輸得到yN1,譯碼得到uN1的估計值N1。其中,N1包括uA的估計A和uAc的估計Ac。令Ac=uAc ,因此譯碼就是要根據yN1來估算出A的值。根據此特性,Arikan 提出了一種特殊的SC譯碼方法,其估值運算如下:

=ui,ifi∈Ac

1.2竊聽信道

相較于電纜通信系統,無線媒體的開放性使得安全傳輸更棘手,因為竊聽者可以很容易地竊聽到通過無線設備共享的機密數據。傳統上一般在網絡協議棧的上層采用加密來確保保密性。然而大多數加密方案在很大程度上依賴于計算硬件。如果竊聽者擁有無限的計算能力,則安全性就無法保證。作為對密碼安全性的補充或替代,物理層安全致力于利用無線信道的衰落特性來實現數據的安全傳輸,其工作都是以竊聽信道模型為基礎的。

竊聽信道模型如圖1所示,合法用戶Alice通過合法用戶信道(主信道)向合法接收者Bob傳遞信息;同時,竊聽者Eve通過竊聽信道進行竊聽。同時其證明,在一定的信道環境下,一定存在一種合適的編碼方法,消息可以以不大于安全容量[1011](最大傳輸速率)CS=max[I(X;Y)-I(X;Z)]進行可靠、安全的傳輸。

2Polar碼在竊聽信道中的應用

2.1Polar碼在竊聽信道中的應用

在構造參數為(N,K,A,uAc)的Polar碼時,重點是信息位集合A的選擇。假設模型中的主信道W*和竊聽信道W都是離散的對稱信道,而且主信道優于竊聽信道,對Z(W)設定一個限值,得到:

Am={Z(W*(i)N)≤γ,i∈(1,...,N)}(6)

Aw={Z(W(i)N)≤γ,i∈(1,...,N)}(7)

由信道極化定理可知AwAm。因此選擇主信道中多出的無噪比特信道Am/Aw來傳輸信息,這一部分信道對于Bob來說是無噪,而對于Eve卻是全噪的,從而達到安全通信的目的,對此部分信息位的集合稱之為安全位S。則Alice傳給Bob的原始信息U的長度為|Am-Aw|,即K=|Am-Aw|,傳輸速率k=K/N,VAw∪VS∪VAcm=[N]。同時引入一個隨機序列噪聲,其長度為|Aw|,將秘密信息U、隨機噪聲和固定位[1213](一般設置為0)進行編碼,通過信道后采用SC譯碼算法進行譯碼。

2.2基于多次反饋與Polar碼的竊聽信道建模

當主信道劣于竊聽信道時上述方法無法成立。此時如圖2所示,利用反饋來使得竊聽信道[14]差于主信道。其具體機制為在Alice發送信息前,首先Bob發送一個隨機序列Q給 Alice,分別用E和D來表示主信道和竊聽信道上的錯誤向量,Alice得到的序列為:QA=Q⊕E,而Eve得到的序列為QE=Q⊕D。原始信息U通過安全編碼形成X,這樣Alice利用接收到的QA來形成C=QA⊕X=Q⊕E⊕X,對C進行信道編碼。根據信道編碼定理,如果比特序列的傳輸速率小于前向信道的信道容量,則存在編碼方法能夠達到漸近無錯傳輸。即Bob和Eve都可以正確獲得C,那么Bob可 以利 用 其已 知 的 Q 對YB=C進 行 處 理 , 得到Y′B=YB⊕QB=X⊕E,而竊聽者Eve利用其已知的QE對YE=C進行處理,可以得到Y′E=YE⊕QE=X⊕E⊕D,這樣就可以保證竊聽者的信道條件比主信道差。

當反饋信道的差錯概率pBA=α,pBE=β時,經過兩次傳輸后,分別用pm,pw表示等效主信道和竊聽信道差錯概率,于是:

pm=α(8)

1-pw=p{(E⊕X⊕D)=X}=p(E⊕D=1)

=(1-α)·(1-β)+α·β=1-α-β+2αβ(9)

當α<0.5,β<0.5時,α<α+β-2αβ,這樣便能建立起一個主信道信道條件比竊聽信道好的模型。

同理當竊聽信道條件很好的情況下,可以利用多次反饋來逐漸拉大兩者信道條件差距,以確保信息的安全傳輸。如圖3所示,原始信息U經過安全編碼形成X0,若需要m次反饋,則需要在Alice 端隨機產生m-1個長度為N的序列X1,…,Xm-1,Xm=X0⊕X1⊕…⊕Xm-1,在Bob端產生m個長度為N的隨機序列Q1,…,Qm。m個碼字X1,…,Xm都是由m個隨機序列Q1,…,Qm通過m個獨立的平行信道或者同一信道獨立的m個時間段傳出的,以確保信號之間相互獨立。最終Bob和Eve分別得到:

如圖4所示,當等效主信道差錯概率為pm時,等效竊聽信道即為兩個級聯的BSC信道,其差錯概率為pw,此時等效模型下安全容量為Cs=h(pw)-h(pm),其中h(p)=-plogp-(1-p)log(1-p)。

2.3性能分析

引入一個中間變量V,使VS=U,VAcm=0,VAw均勻取自{0,1}|Aw|,則=s,可得:

其達到弱安全性條件。

3仿真分析

本小節進行具體的數據仿真。取m=2,α=β=p,經過兩次反饋、四次傳輸后,Bob端接收到E1⊕X1和E2⊕X2,對其進行模二加得到X0⊕E1⊕E2;Eve端接收到D1⊕E1⊕X1,X2⊕D2⊕E2,模二加得到X0⊕D2⊕E2⊕D1⊕E1,D2⊕D1則相當于竊聽信道比主信道多出的噪聲,竊聽者受干擾更多,譯碼差錯更大。則主信道差錯概率等效為2p-2p2,等效竊聽信道相當于四個差錯概率為p的BSC信道級聯,其差錯概率為4p(1-3p)+8p3(2-p)。即:

1-pp

p1-p1-pp

p1-p1-pp

p1-p1-pp

p1-p=

1-4p(1-3p)-8p3(2-p)4p(1-3p)+8p3(2-p)

4p(1-3p)+8p3(2-p)1-4p(1-3p)-8p3(2-p)(16)

為了仿真的準確度,對其兩次反饋等效模型和實際模型進行比較驗證。結果如圖5。由(a)圖可知,當碼長為32時,對發送的100幀信息進行統計,實際曲線與等效概率曲線有微小的誤差。當碼長為1 024時,同樣對發送的100幀信息進行統計,如圖5(b)所示,等價參數的曲線與實際參數的曲線完全重合。由此表明當N足夠大時,等價模型的建立符合實際情況,所以基于反饋的BSC 非退化竊聽信道的等效退化竊聽信道模型的建立是符合理論和實際的。

如圖6所示,在非退化的BSC 竊聽信道模型中采用基于極化碼的安全編碼方式,且設置參數n為10,γ=0.2,可以看到無論采用一次還是兩次反饋,竊聽端Eve的誤碼率明顯大于合法用戶Bob,且基本滿足可靠性與安全性條件pBob(≠U)→0、pEve(≠U)→0.5。且隨著差錯概率p的增大,信道的誤碼率也逐漸增大,這是由于BSC信道的信道容量隨著差錯概率的增大而減小。 從圖6同樣可以看到,當p較小時,二次反饋后Eve端譯碼性能明顯優于一次反饋,同時Bob端誤碼率相應有所增加,但仍然保持較小值,可以說是犧牲一定的可靠性來保證更好的安全性能。因此當對Bob端誤碼率沒有特別嚴格要求時,所提出的模型使得竊聽更加困難。

4結論

本文介紹了退化竊聽信道中基于Polar 碼的安全編碼方法,且對主信道差于竊聽信道的情況提出了一種基于反饋的有效傳輸模式,并利用多次反饋來惡化竊聽信道。仿真結果表明竊聽用戶Eve和合法用戶Bob誤碼率能很好地滿足安全可靠傳輸要求,且二次反饋下Eve端譯碼性能更差使得截取消息更加困難。同時當傳輸速率較小,即安全位較少時,安全位以外的信息位所占比例較大,這一部分明顯造成了資源的浪費,未來可以進一步研究如何合理利用這一部分資源來提高其安全傳輸速率。

參考文獻

[1] BERROU C, GLAVIEUX A, THITIMAJSHIMA P. Near optimum errorcorrecting coding and decoding: Turbocodes [J]. IEEE Transactions on Communications, 1996, 44(10): 12611271.

[2] GALLAGER R G. LDPC codes[M]. Cambridge, MA: MIT press Monograph, 1963.

[3] ARIKAN E. Channel polarization: a method for constructing capacityachieving codes for symmetry binaryinput memoryless channels [C]. IEEE International Symposium on Information Theory 2008(ISIT 2008),2008: 11731177.

[4] HOF E, SHAMAI S. Secrecyachieving Polar coding for binary input memoryless symmetric wiretap channels [C]. IEEE Transactions on Information Theory, 2010, 56(1):124.

[5] ARIKAN E. Channel combining and splitting for cutoff rate improvement[C]. IEEE Transactions on Information Theory, 2006, 52:628639.

[6] ARIKAN E, TELATAR.E. On the rate of channel polarization [C]. IEEE International Symposium on Information Theory, 2009: 14931495.

[7] ARIKAN E. Channel polarization: a method for constructing capacityachieving codes for symmetric binaryinput memoryless channels[J]. Information Theory, IEEE Transactions on, 2009, 55(7):30513073.

[8] ARIKAN E. A performance comparison of polar codes and reedmuller codes [J]. IEEE Communications Letters, 2008,12(6):447449.

[9] GOELA N, KORADA S B, GASTPAR M. On LP decoding of polar codes [C]. IEEE Information Theory Workshop, 2010:15.

[10] WYNER D. The wiretap channel [J]. The Bell System Technical Journal, 1975, 54(8):13551387.

[11] RENZO M D, DEBBAH M. Wireless physicallayer security: the challenges ahead[C]. ATC’09. International Conference on. IEEE, 2009:313316.

[12] MAHDAVIFAR H, VARDY A. Achieving the secrecy capacity of wiretap channels using Polar codes[C]. IEEE International Symposium on Information Theory. IEEE, 2010:913917.

[13] 王繼偉, 王學東, 李斌,等. 極化碼在BEC信道下性質研究[J]. 通信技術, 2012(9):3335.

[14] SONG L, XIE L, CHEN H. A feedbackbased secrecy coding scheme using polar code over wiretap channels[C]. Wireless Communications and Signal Processing (WCSP), 2014 Sixth International Conference on IEEE, 2014:16.

[15] COVER T M, THOMAS J A. Elements of information theory(2nd ed)[M]. Hoboken, NJ: Wiley, 2006.