近日,安全廠商卡巴斯基發布了關于2023年ICS網絡威脅態勢的預測報告。報告指出,2022 年頻發的網絡安全事件,給工業基礎設施所有者和運營商帶來了諸多問題。但幸運的是,整體威脅格局并沒有發生災難性的變化——從技術的角度上這些安全問題仍然能夠得到解決。

在分析 2022 年的安全事件時,每個人都必須承認,我們已經進入了一個時代,工業企業和 OT 基礎設施的威脅格局的最重大變化主要取決于地緣政治趨勢和相關的宏觀經濟因素。網絡罪犯天生是世界性的,他們密切關注政治和經濟趨勢,以確保自身的攻擊行為不會遭到高維打擊。

因此報告預測,2023年APT攻擊活動針對的地域和行業重心將發生變化,很快就會看到針對農業和食品、物流和運輸、能源、高科技和醫療相關部門的攻擊。但與此同時,針對軍工企業、政府機構和關鍵的基礎設施等傳統目標的APT攻擊也會持續存在。

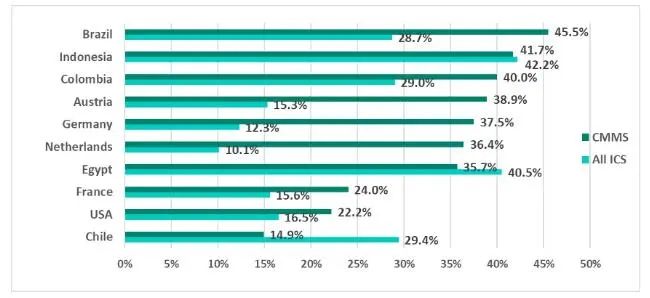

報告指出,為了更高效率的實現數字化,工業企業大量的引入工業物聯網(IIoT)和SmartXXX(包括預測性維護系統和數字雙胞胎技術),導致了攻擊面的急劇增長。這一點在卡巴斯基針對CMMS(計算機化維護管理系統)的攻擊事件統計中得到了證實。

圖:2022年上半年,按CMMS被攻擊的百分比排名的前10個國家

未來攻擊中最值得注意的技術和戰術

根據卡巴斯基對工業網絡安全事件中常用技戰術的分析經驗,報告認為2023年 ICS 網絡安全專家需要重點關注以下策略和技術:

● 嵌入合法網站的釣魚頁面和腳本;

● 使用特洛伊木馬化的“破解”分發包、“補丁”和常用軟件和專業軟件的密鑰生成器(這將受到許可成本上升和供應商因政治壓力離開某些市場的刺激);

● 以引人注目的時事為主題的網絡釣魚電子郵件;

● 攻擊者將之前對上下游供應鏈的攻擊中竊取的文件用作網絡釣魚電子郵件的誘餌;

● 通過受損郵箱分發偽裝成合法工作信件的網絡釣魚電子郵件;

● N Day漏洞——由于一些主流的軟件產品已經停止了安全更新,導致部分已知漏洞的修復進程會變得十分緩慢;

● 利用低級的配置錯誤(例如未能更改默認密碼)和“新”供應商(包括本地供應商)產品中的0Day漏洞。新上市的軟硬件產品中存在大量0Day漏洞這一事實幾乎無法避免。諸如“在密碼字段中輸入密碼 xyz”之類的建議能夠在大量供應商提供的產品安裝說明和用戶手冊中找到;

● 利用來自“本地”服務提供商和政府信息系統的云服務中固有的安全漏洞;

● 利用安全解決方案中的配置錯誤。這包括無需輸入管理員密碼即可禁用防病毒產品的可能性(如果攻擊者可以輕松禁用防病毒產品,則防病毒產品幾乎毫無用處)。另一個例子是 IS 解決方案集中管理系統的安全性薄弱。在這種情況下,IS 解決方案不僅易于繞過,而且還可以用于橫向移動——例如傳遞惡意軟件或獲得對“隔離”網段的訪問權限以及繞過訪問控制規則;

● 使用流行的云服務作為 CnC——即使在識別出攻擊之后,受害者可能仍然無法阻止它,因為重要的業務流程可能依賴于云;

● 利用合法軟件中的漏洞,例如使用 DLL 劫持和 BYOVD(自帶易受攻擊的驅動程序)繞過端點安全解決方案;

● 在確實存在漏洞的情況下,通過大眾傳播工具來分發惡意軟件發起攻擊。

更多信息可以來這里獲取==>>電子技術應用-AET<<