國(guó)家級(jí)APT(Advanced Persistent Threat,高級(jí)持續(xù)性威脅)組織是有國(guó)家背景支持的頂尖黑客團(tuán)伙,專注于針對(duì)特定目標(biāo)進(jìn)行長(zhǎng)期的持續(xù)性網(wǎng)絡(luò)攻擊。

奇安信旗下的高級(jí)威脅研究團(tuán)隊(duì)紅雨滴(RedDrip Team)每年會(huì)發(fā)布全球APT年報(bào)【1】、中報(bào),對(duì)當(dāng)年各大APT團(tuán)伙的活動(dòng)進(jìn)行分析總結(jié)。

虎符智庫(kù)特約奇安信集團(tuán)旗下紅雨滴團(tuán)隊(duì),開設(shè)“起底國(guó)家級(jí)APT組織”欄目,逐個(gè)起底全球各地區(qū)活躍的主要APT組織。本次鎖定南亞地區(qū)比較活躍的APT組織之一:蔓靈花。

05

蔓靈花

蔓靈花是據(jù)稱有南亞背景的APT組織,具有強(qiáng)烈的政治背景,至少?gòu)?013年11月以來就開始活躍。

蔓靈花組織主要針對(duì)巴基斯坦、中國(guó)兩國(guó),其攻擊目標(biāo)為政府部門、電力、軍工業(yè)相關(guān)單位,意圖竊取敏感資料。奇安信內(nèi)部跟蹤編號(hào)為APT-Q-37

背景

蔓靈花又名BITTER、APT-C-08、苦象、T-APT-17等稱號(hào),是一個(gè)據(jù)稱有南亞背景的APT組織。該組織至少?gòu)?013年11月以來就開始活躍,但一直未被發(fā)現(xiàn),直到2016年才被國(guó)外安全廠商Forcepoint【2】首次披露。

Forcepoint根據(jù)其遠(yuǎn)程訪問工具(RAT)所使用的網(wǎng)絡(luò)通信標(biāo)頭將該組織命名為“BITTER”。同年,奇安信威脅情報(bào)中心發(fā)現(xiàn)國(guó)內(nèi)也遭受到了相關(guān)攻擊,并將其命名為“蔓靈花”。

自從被曝光后,該組織就修改了數(shù)據(jù)包結(jié)構(gòu),不再以“BITTER”作為數(shù)據(jù)包的標(biāo)識(shí)。至此,蔓靈花正式浮出水面,隨著其攻擊活動(dòng)不斷被發(fā)現(xiàn)披露,蔓靈花組織的全貌越來越清晰。

該組織具有強(qiáng)烈的政治背景,主要針對(duì)巴基斯坦、中國(guó)兩國(guó),2018年也發(fā)現(xiàn)了其針對(duì)沙特阿拉伯的活動(dòng)【3】,其攻擊瞄準(zhǔn)政府部門、電力、軍工業(yè)相關(guān)單位,意圖竊取敏感資料,2019年還加強(qiáng)了對(duì)我國(guó)進(jìn)出口相關(guān)的攻擊。

有意思的是,在多份報(bào)告中均有指出,蔓靈花組織跟疑似南亞某國(guó)的多個(gè)攻擊組織,包括摩訶草(Patchwork)、魔羅桫、肚腦蟲(donot)等存在著千絲萬縷的關(guān)系。

攻擊手段與工具

蔓靈花針對(duì)Windows和Android平臺(tái)進(jìn)行攻擊活動(dòng)。

魚叉郵件攻擊是其最為常用的攻擊手段,用以投遞攻擊載荷,接著釋放downloader進(jìn)行下一階段的間諜活動(dòng)。同時(shí)該組織也會(huì)進(jìn)行水坑攻擊和社工攻擊。

蔓靈花使用的數(shù)字武器包括ArtraDownloader,BitterRAT,也會(huì)結(jié)合商業(yè)或開源RAT實(shí)施攻擊活動(dòng),比如Async RAT,Warzone RAT。

通過總結(jié)蔓靈花以往的攻擊活動(dòng),該組織具有以下特點(diǎn):

主要使用的攻擊手法是魚叉郵件->Dropper-Downloader->后續(xù)插件、RAT、Keylogger等;

在魚叉攻擊階段,偏好投遞帶有office漏洞的惡意文檔;

BITTER比較喜歡通過CreateSemaphoreA來防止多開;

BITTER針對(duì)不同的攻擊對(duì)象,誘餌文件名和誘餌內(nèi)容完全不同,完全定制化;

具備使用0day漏洞進(jìn)行攻擊的能力;

主要針對(duì)Windows進(jìn)行攻擊,其Android平臺(tái)攻擊活動(dòng)披露不多

(一)攻擊手段

1. 魚叉攻擊

魚叉攻擊,是蔓靈花組織最常用的攻擊手段,其魚叉郵件使用的攻擊誘餌大都根據(jù)不同攻擊對(duì)象進(jìn)行定制,因而具有較強(qiáng)的迷惑性。并且通過魚叉郵件投遞的誘餌類型多樣,在歷次攻擊活動(dòng)中出現(xiàn)過以下類型攻擊誘餌:

(1) 攜帶漏洞利用的Office文檔;

(2)自解壓文件,主要使用word程序圖標(biāo)進(jìn)行偽裝的;

(3) Chm文件誘餌;

(4) Lnk文件誘餌;

2. 水坑攻擊

蔓靈花采用兩種手段制作水坑:攻陷合法網(wǎng)站,在合法網(wǎng)站上托管其攻擊載荷,或者搭建偽裝為合法網(wǎng)站的惡意網(wǎng)站,誘使受害者下載。蔓靈花通過水坑網(wǎng)站除了直接向目標(biāo)投遞惡意軟件,還結(jié)合社會(huì)工程學(xué)手段,制作釣魚頁面竊取攻擊目標(biāo)的郵箱賬號(hào)。

3. 社工攻擊

蔓靈花也被觀察到使用社會(huì)工程學(xué)進(jìn)行攻擊。

該組織會(huì)通過偽造身份向目標(biāo)發(fā)送魚叉郵件,投遞惡意附件誘導(dǎo)受害者運(yùn)行,或者先會(huì)選定部分容易攻破的郵箱進(jìn)行針對(duì)性的攻擊,獲取部分種子受害者的郵箱賬戶及密碼,然后攻擊者會(huì)利用種子受害者郵箱賬戶,針對(duì)信任種子受害者的聯(lián)系人定制誘餌郵件,再次發(fā)起二次攻擊并擴(kuò)大攻擊范圍。

更有甚者,該組織還冒充過某旅游公司的短信進(jìn)行Android平臺(tái)的攻擊活動(dòng)。

(二)使用工具及技術(shù)特征

在攻擊初始階段,蔓靈花通過魚叉郵件或水坑攻擊投遞初始攻擊載荷,包括漏洞文檔、自解壓文件、chm文件、Lnk文件,其中漏洞文檔使用的漏洞包括:CVE-2012-0158、CVE-2014-6352、CVE-2017-11882、CVE-2017-12824;

接下來,自解壓文件會(huì)釋放執(zhí)行下載器,而漏洞文檔、Lnk文件和chm文件均會(huì)通過下載msi來安裝下載器,所使用的下載器為ArtraDownloader、MuuyDownLoader,之后下載器收集受害者系統(tǒng)信息,返回C2,并根據(jù)C2命令下發(fā)后續(xù)功能模塊。后續(xù)功能模塊主要有遠(yuǎn)控RAT、文件竊密模塊、鍵盤記錄三類。

著名攻擊事件

(一)BITTER首次現(xiàn)世

2016年,F(xiàn)orcepoint披露了一起針對(duì)巴基斯坦的攻擊活動(dòng),并將其幕后黑手命名為“BITTER”。據(jù)Forcepoint稱該活動(dòng)至少自 2013 年 11 月以來就已存在,攻擊者利用魚叉式網(wǎng)絡(luò)釣魚電子郵件瞄準(zhǔn)巴基斯坦政府部門,其附件文件包含 CVE-2012-0158 漏洞,而在另一例攻擊中還投遞了偽裝為巴基斯坦女人照片的sfx文件誘餌。

隨后,奇安信威脅情報(bào)中心發(fā)現(xiàn)中國(guó)地區(qū)也遭受到了相關(guān)攻擊的影響,并將其命名為“蔓靈花”。攻擊者采用了與巴基斯坦攻擊中同樣的手法攻擊了國(guó)內(nèi)政府、工業(yè)、電力相關(guān)部門和機(jī)構(gòu)。

(二)針對(duì)我國(guó)重點(diǎn)單位進(jìn)行釣魚攻擊

2018年,某國(guó)內(nèi)安全廠商披露了BITTER組織針對(duì)我國(guó)軍工業(yè)、核能、政府等重點(diǎn)單位的攻擊活動(dòng)。

本次攻擊主要采用魚叉釣魚的方式,對(duì)相關(guān)目標(biāo)單位的個(gè)人直接發(fā)送嵌入了攻擊誘餌的釣魚郵件。攻擊誘餌使用了偽裝為word圖標(biāo)的自解壓文件。此外,為了提高成功率,攻擊者先對(duì)目標(biāo)發(fā)送安全提示相關(guān)的釣魚郵件,誘使被釣魚用戶修改郵件賬戶密碼,從而獲取用戶的郵箱密碼,而后再用被控制的郵箱繼續(xù)對(duì)企業(yè)內(nèi)的其他人進(jìn)行嵌入攻擊誘餌的釣魚郵件。

從本次攻擊誘餌來看,其文件名和內(nèi)容完全不同,攻擊者根據(jù)不同的攻擊目標(biāo)對(duì)誘餌進(jìn)行了完全定制化的處理。在此次攻擊活動(dòng)中捕獲了三類功能模塊:模塊一,設(shè)置開機(jī)啟動(dòng)項(xiàng);模塊二,鍵盤記錄;模塊三,遠(yuǎn)程控制木馬(RAT)。

(三)BITTER首次針對(duì)沙特阿拉伯

2019年初,Palo Alto Networks發(fā)布報(bào)告稱在 2018 年 9 月中旬至 2019 年 1 月期間,BITTER利用水坑攻擊,攻陷合法網(wǎng)站后,在其上托管其新的自定義下載器,將目標(biāo)鎖定在巴基斯坦、中國(guó)和沙特阿拉伯。該下載器利用獨(dú)特的自定義混淆例程通過 HTTP 下載并執(zhí)行 BitterRAT 惡意軟件系列。

Palo Alto Networks將該組織在此次攻擊中使用的下載器命名為ArtraDownloader。

(四)蔓靈花C2控制后臺(tái)曝光

2019年10月27日,推特@MisterCh0c發(fā)布一張照片,通過分析,發(fā)現(xiàn)該C2控制臺(tái)隸屬于“蔓靈花”APT組織(Bitter),該后臺(tái)控制界面顯示多個(gè)我國(guó)IP地址被控制上線。

控制臺(tái)界面顯示了木馬控制后臺(tái)的主機(jī)信息界面,包括最后上線時(shí)間、主機(jī)版本信息、用戶名稱、電腦名稱等。通過該控制頁面,攻擊者可以對(duì)目標(biāo)繼續(xù)下發(fā)任務(wù)。

(五)蔓靈花移動(dòng)平臺(tái)攻擊活動(dòng)

2019年8月,國(guó)內(nèi)某安全廠商在日常樣本分析中發(fā)現(xiàn)一新型Android木馬【4】,根據(jù)其CC特點(diǎn)將其命名為SlideRAT,深入分析后發(fā)現(xiàn)該家族木馬屬于蔓靈花組織。2016年6月開始,蔓靈花組織便開始使用定制木馬SlideRAT針對(duì)中國(guó)和巴基斯坦展開了長(zhǎng)期有組織、有計(jì)劃的攻擊活動(dòng)。

根據(jù)已有數(shù)據(jù),我們發(fā)現(xiàn)該組織在攻擊活動(dòng)中常用的載荷投遞方式包括水坑、釣魚、短信、社交工具,受害者包括中國(guó)軍工行業(yè)人員、中國(guó)黨政干部、企業(yè)客服人員以及其他中國(guó)群眾,也包括巴基斯坦和印度克什米爾區(qū)域群體。

值得一提的是,此次攻擊內(nèi)置了黎巴嫩政府等與誘餌文件相符的Exchange郵箱賬戶登陸憑證,推測(cè)攻擊者在先期準(zhǔn)備階段已成功入侵了有關(guān)組織或與其具有信任關(guān)系的郵件賬戶,并借高可信Exchange服務(wù)器為信任節(jié)點(diǎn)中轉(zhuǎn)通信,隱藏惡意行為。

圖1 蔓靈花組織移動(dòng)平臺(tái)攻擊活動(dòng)時(shí)間線【4】

(六)首次發(fā)現(xiàn)使用0DAY漏洞進(jìn)行攻擊

2020年12月,國(guó)內(nèi)某安全廠商在對(duì)BITTER攻擊樣本的分析過程中,發(fā)現(xiàn)一個(gè)可疑的Windows內(nèi)核提權(quán)漏洞,隨后確認(rèn)為0day漏洞。

蔓靈花組織先攻擊了國(guó)內(nèi)某船舶貿(mào)易公司,并從中獲取了一些信息,其中包括這個(gè)發(fā)件人郵箱,然后再通過這個(gè)郵箱發(fā)送釣魚郵件給其他目標(biāo),如政府部門、科研機(jī)構(gòu)相關(guān)人員。投遞chm惡意文件,從遠(yuǎn)程服務(wù)器下載后續(xù)載荷(CERT.msi,downloader)執(zhí)行。

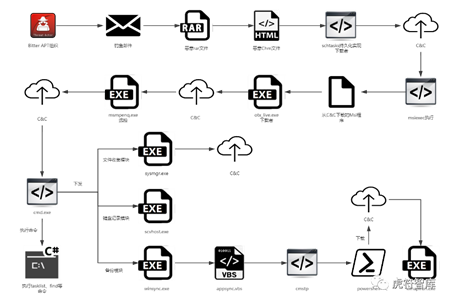

(七)蔓靈花利用惡意chm文件攻擊

2021年3月,奇安信威脅情報(bào)中心發(fā)現(xiàn),蔓靈花APT組織開始通過郵箱投遞包含有惡意腳本Chm文件的RAR壓縮包【5】,對(duì)國(guó)內(nèi)外相關(guān)單位發(fā)起定向攻擊。經(jīng)過遙測(cè),此類的攻擊行動(dòng)已經(jīng)持續(xù)兩年,并將其命名為operation magichm。

本次攻擊活動(dòng)中蔓靈花采用了與以往截然不同的攻擊鏈,在其ArtraDownloader被查殺后,該組織提供了一種名為MuuyDownLoader免殺的下載器。蔓靈花組織還將隨后下發(fā)的。net遠(yuǎn)控程序作為節(jié)點(diǎn)執(zhí)行命令或者下發(fā)插件,并下發(fā)了一個(gè)之前從未被披露過的新模塊,BackupDownloader,由CAB-SFX打包而成,執(zhí)行過程中釋放并執(zhí)行appsync.vbs腳本。

攻擊全流程如下:

圖2 Operation magichm攻擊流程【5】

總結(jié)

總體而言,蔓靈花(BITTER)作為南亞地區(qū)比較活躍的APT組織之一,至今保持著一定的活躍度,其主要針對(duì)巴基斯坦、中國(guó)兩國(guó)發(fā)起攻擊。

從以往的攻擊活動(dòng)來看,雖然蔓靈花組織未曾對(duì)其TTPs作出較大的改變,但就其具體攻擊能力來看,蔓靈花組織也在不斷升級(jí)改進(jìn)攻擊手段,會(huì)結(jié)合開源RAT進(jìn)行魔改來擴(kuò)充其武器庫(kù)。

另外,從蔓靈花組織開始使用。NET遠(yuǎn)控也可看出其攻擊能力在不斷提升。

該組織還具有強(qiáng)烈的政治背景,基于政治原因,蔓靈花組織也是值得我們持續(xù)跟蹤關(guān)注的。