隨著物聯網、工業互聯、5G等新興信息技術的產生和應用,自動化、信息化兩化融合正快速走向實踐,傳統工業控制領域正在迎來全面融合與劇變,為企業帶來管理便捷和高生產效率的同時,伴生的網絡安全風險也日益明顯。

近年來,國內外工業控制領域網絡安全風險日益猖獗,“Stuxnet”震網病毒、“永恒之藍”勒索病毒等工業內網安全事件頻頻發生。縱觀整個工業控制網絡,作為人機交互入口的工程師站、操作員站等終端主機已成為最脆弱、最容易受到攻擊和入侵的系統組件,工控系統主機的安全防護研究已成為工控網絡安全的重要課題。

震網病毒事件分析

國家政策法規如何定義

“沒有網絡安全就沒有國家安全”。網絡安全法的出臺標志著我國網絡空間安全已由安全實踐上升為法律制度,并引入了“關鍵信息基礎設施概念”,關鍵信息基礎設施是國家重要資產,關乎國計民生,是國之重器,其重要程度不言而喻。

網絡安全法第二十一條要求,國家實施網絡安全等級保護制度;2019年12月正式實施的等保2.0版本對云計算、物聯網、移動互聯、工業控制系統提出了新的安全擴展要求,標志著工業控制領域網絡安全進入了全新的時代。

依據《GBT22239-2019 信息安全技術 網絡安全等級保護基本要求》及其工業控制系統擴展要求對主機防護的要求,本文主要分享立思辰安全對工業控制系統主機安全風險和防護方面的建議與實踐。

總體層面 工業主機設備自身應實現相應級別安全通用要求提出的身份鑒別、訪問控制和安全審計等安全要求,如受條件限制控制設備無法實現上述要求,應由其上位控制或管理設備實現同等功能或通過管理手段控制;

物理層面 應關閉或拆除控制設備的軟盤驅動、光盤驅動、USB接口、串行口或多余網口等,確需保留的應通過相關的技術措施實施嚴格的監控管理;

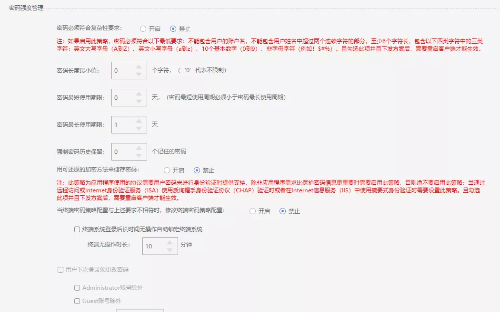

操作系統層面 身份鑒別信息應具有復雜度要求并定期更換;應重命名或刪除默認賬戶,修改默認賬戶的默認口令,及時刪除或停用多余的、過期的賬戶,避免共享賬戶的存在;應能發現可能存在的已知漏洞,并在經過充分測試評估后,及時修補漏洞;應在經過充分測試評估后,在不影響系統安全穩定運行的情況下對控制設備進行補丁更新、固件更新等工作;

應用層面 應關閉不需要的系統服務、默認共享和高危端口;采用免受惡意代碼攻擊的技術措施或主動免疫可信驗證機制及時識別入侵和病毒行為,并將其有效阻斷;

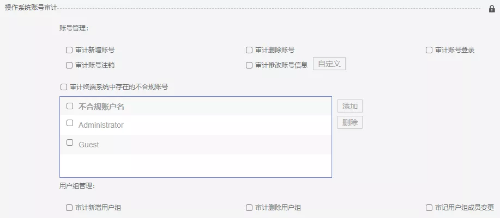

審計層面 應啟用安全審計功能,審計覆蓋到每個用戶,對重要的用戶行為和重要安全事件進行審計。

工控主機安全防護策略與實踐

作為人與機器的交互接口,工作站、操作員站是工業控制系統操作最頻繁,人員使用記錄最復雜的設備,且多采用通用windows操作系統,USB等外設接口是工控系統與外界擺渡數據最重要的通道,也是病毒流入的主要途徑。

2010年6月,伊朗核設施遭震網病毒攻擊事件即由U盤攜帶病毒進入核電站工控網絡,攻擊了西門子公司的數據采集與監控系統SIMATIC WinCC,最終導致離心機受損的嚴重后果,該事件也成為了工控網絡安全風險的標志性事件。

工業控制系統主機類終端及操作人員眾多,且使用U盤作為數據擺渡方式是最基本的需求,對USB等存儲外設的管理已成為病毒防御的第一道防線。基于此類需求我們可以采用終端管理類軟件對外設端口進行集中統一管理,既可批量管理外設端口的使用,又能保證可信U盤等設備的認證接入。

外設管理

用戶密碼作為身份認證的口令,是守護工業控制系統安全的大門,攻擊者攻擊目標時常常把破譯用戶的口令作為攻擊的開始,只要攻擊者能猜測或者確定用戶的口令,就可獲得機器或者網絡的訪問權,并能訪問到用戶能訪問到的任何資源。實現控制系統對密碼強度和操作系統賬號的統一管理,可為工業控制系統入口安全提供重要保障。

密碼強度管理

操作系統賬號審計

2019年3月7日下午5時許,包括首都加拉加斯在內的委內瑞拉發生全國性大規模停電。全國超一半地區完全停電,且持續超過6小時。據專家分析本次事故是由于委內瑞拉最大的古里水電站受到網絡攻擊導致機組停機所致,利用電力系統的漏洞植入惡意軟件是本次網絡攻擊的主要手段。

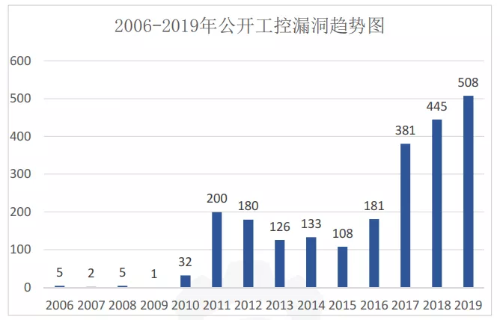

根據國家信息安全漏洞庫(CNNVD)數據統計,近年來系統漏洞呈逐年增加趨勢、特別是工控系統漏洞,呈顯著增加趨勢。

CNNVD年度漏洞分布圖

2006-2019年公開工控漏洞趨勢圖

目前,大部分工業控制系統與互聯網處于隔離狀態,補丁安裝不能及時進行。應在系統內部建立解決方案,使之可實現集中監控計算機補丁安裝情況及補丁管理,支持安全補丁自動更新、補丁漏洞掃描、補丁文件離線下載及分發。

補丁修復

另外,還有部分工業控制系統需要7×24小時不間斷運轉,無法及時驗證和修復補丁,眾多的工控設備漏洞也缺乏官方獲取更新補丁渠道,我們建議考慮“零信任”解決方案,在有漏洞的前提下,通過設立應用程序白名單機制,只有可信任的軟件,才被允許運行,此舉既能保證工控系統“帶洞運行”的有效防護,也能抵御利用“0day漏洞”的高級形式的網絡攻擊。

當邊界隔離防線失守,病毒偷偷潛入了工業控制系統,應用程序的白名單機制也能有效阻止病毒的發作,通過對可執行文件哈希值的校驗,確保只有通過合法校驗的文件才能運行,無論是病毒文件自身還是被病毒感染的其他可執行文件,均無法運行。相對于傳統殺毒軟件,應用程序白名單機制無需聯網更新病毒庫,也避免了殺毒軟件誤殺引起工業控制系統故障,既能充分滿足工業控制系統惡意威脅的阻斷需求,也能保障生產過程的持續和穩定,提供了良好的惡意代碼防范實踐體驗。

自“WannaCry”勒索病毒肆虐以來,陸續出現了多種原理類似的變種病毒,不但嚴重威脅著企業內網數據的安全,也有從企業內網蔓延至工控網絡的趨勢,危害巨大。此類病毒在網絡中利用操作系統的漏洞和部分共享端口(如135、137、138、139、445等)傳播,采用不同算法對終端文件進行加密以索要贖金。此類病毒蔓延至工控網絡,會立即引發工業控制系統故障,造成不可估量的損失,甚至引發安全生產事故。

通過立思辰工控終端防護系統提供的終端防火墻功能,可以批量關閉主機的所有高危端口,完全阻斷勒索病毒的入侵路徑。如已有主機被感染,配合應用程序白名單機制,還可以完全阻止病毒在工控網絡的擴散和發作,有效避免生產事故和財產損失的發生。

隨著工業數字化、網絡化、智能化全面推進,我國工控安全形勢也面臨著安全漏洞不斷增多、攻擊手段復雜多樣的挑戰,工業控制網絡沒有絕對的安全,工業控制系統安全研究與實踐永遠在路上。