1

概述

根據《網絡安全法》和《關鍵信息基礎設施安全保護條例(征求意見稿)》對關鍵信息基礎設施定義和范圍的闡述,關鍵信息基礎設施(Critical Information Infrastructure,CII)是指一旦遭到破壞、喪失功能或者數據泄露,可能嚴重危害國家安全、國計民生、公共利益的信息基礎設施,包括能源、交通、水利、金融、電子政務、公共通信和信息服務等關鍵行業(yè)和領域。

隨著“新基建”、“工業(yè)互聯(lián)網”等戰(zhàn)略的快速推進以及Lora、NB-IOT、eMTC、5G等技術的快速發(fā)展,物聯(lián)網與關鍵信息基礎設施已開始深度融合,在提高行業(yè)的運行效率和便捷性的同時,也面臨嚴峻的網絡安全和數據安全挑戰(zhàn)。因此,亟需對關鍵信息基礎設施的物聯(lián)網安全問題加以重視和防護。

CNCERT依托宏觀數據,對關鍵信息基礎設施中的物聯(lián)網網絡安全和數據安全等方面的問題進行專項監(jiān)測,以下是本月的監(jiān)測情況。

2

物聯(lián)網終端設備監(jiān)測情況

2.1活躍物聯(lián)網設備監(jiān)測情況

本月對物聯(lián)網設備的抽樣監(jiān)測顯示,國內活躍物聯(lián)網設備數556863臺,包括工業(yè)控制設備、視頻監(jiān)控設備、網絡存儲設備(NAS)、網絡交換設備、串口服務器、打印機等23個大類,涉及西門子、羅克韋爾、歐姆龍、海康威視、大華、思科等49個主流廠商。

在本月所發(fā)現的活躍物聯(lián)網設備中,判別疑似物聯(lián)網蜜罐設備97個,蜜罐偽裝成可編程邏輯控制器、視頻監(jiān)控設備等設備,仿真了HTTP、SNMP、S7Comm、Modbus、BACnet等常用協(xié)議。實際活躍的物聯(lián)網設備556766臺分布在全國各個省份,重點分布在臺灣、廣東、浙江、遼寧和江蘇等34個省級行政區(qū)。各省份設備數量分布情況如圖1所示。

圖1 活躍物聯(lián)網設備省份分布

2.2特定類型物聯(lián)網設備重點分析

在發(fā)現的活躍物聯(lián)網設備中,本月針對對工業(yè)控制設備開展重點分析。國內活躍工控設備1615臺,包括可編程邏輯控制器、工業(yè)交換機、串口服務器、通信適配器等17種類型,涉及西門子、羅克韋爾、施耐德、霍尼韋爾、歐姆龍等21個主流廠商。

在本月所發(fā)現的工控設備中,基于資產的的Banner信息和ISP歸屬信息等進行綜合研判,識別疑似蜜罐設備32個,占比1.98 %,仿真協(xié)議包括Modbus、S7Comm、SNMP和EtherNetIP等,典型蜜罐特征如表1所示。

表1工控設備蜜罐特征

以設備110.42.*.63為例,設備監(jiān)測信息如表2所示。判定該資產為蜜罐仿真設備的原因主要是:1)唯一性標識信息重復 2)開放端口眾多 3)標識信息不合規(guī) 4)ISP為云服務提供商

表1. 110.42.*.63設備監(jiān)測信息

去除占比1.98 %的工控設備蜜罐,本月實際監(jiān)測發(fā)現活躍工控設備1583臺。對這些設備進行漏洞識別,123臺設備識別到安全風險,包括高危漏洞設備60臺和中危漏洞設備63臺。這些具有漏洞的工控設備主要分布在江蘇、安徽、廣東等17個省份,詳細的設備省份分布如圖2所示。

圖2 具有漏洞的工控設備省份分布

3

掃描探測組織活動監(jiān)測情況

3.1掃描探測組織活躍性分析

本月監(jiān)測發(fā)現來自Shodan、ShadowServer和密歇根大學等掃描探測組織的402個探測節(jié)點針對境內12572萬個IP發(fā)起探測活動,探測事件總計24709萬余起,涉及探測目標端口24946余個,境內IP地址分布于34個省級行政區(qū),以北京、上海、廣東等省市居多。重點組織的探測活動情況如表3所示。

表3 重點組織的探測活躍情況

監(jiān)測發(fā)現的402個探測組織活躍節(jié)點,分別包括Shodan探測節(jié)點35個、Shadowserver探測節(jié)點288個、Umich探測節(jié)點68個和Rapid7探測節(jié)點10個,主要分布在美國、荷蘭、冰島等地區(qū),詳細的地理位置分布如圖3所示。

圖3 探測組織活躍節(jié)點地理位置分布

按照探測組織節(jié)點活躍情況進行排序,表3為最活躍的10個節(jié)點信息,主要是Shodan和Shadowserver組織的節(jié)點,這十個節(jié)點的探測事件數達20469萬起,占總事件的66.39%。

表4 探測組織活躍節(jié)點Top10

3.2探測組織行為重點分析——Shodan組織

為詳細了解探測組織的探測行為,本月對Shodan組織的探測行為進行了重點監(jiān)測分析。

(1)Shodan探測節(jié)點整體活動情況

監(jiān)測發(fā)現Shadowserver組織活躍節(jié)點35個,探測事件173025166起,探測目標端口19891個,目標涉及境內94590046個IP地址,覆蓋全國34個省級行政區(qū)。監(jiān)測發(fā)現的最為活躍節(jié)點信息如表5所示。

表5 Shodan探測節(jié)點活躍度Top排序

(2)Shodan探測節(jié)點時間行為分析

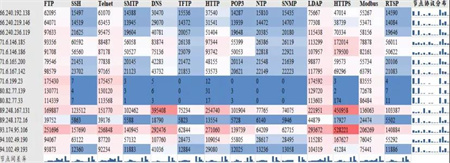

圖4為為Shodan活躍節(jié)點按天的活躍熱度圖。首先,從節(jié)點每天探測數據趨勢可以看出,每個節(jié)點的活躍度相對穩(wěn)定,基本保持在同一個數量級下;其次,不同節(jié)點的探測活躍度存在一定程度的差異,探測活躍高的節(jié)點日探測事件幾百萬起,而探測活躍低的節(jié)點日探測事件為幾萬起。同時,位于同網段的探測節(jié)點,探測事件數量級基本保持一致,如節(jié)點71.6.146.185和節(jié)點71.6.146.186、節(jié)點94.102.49.190和節(jié)點94.102.49.193。對比前期關鍵信息基礎設施網絡安全監(jiān)測月報中針對Shodan組織的行為分析可以看出,探測節(jié)點時間行為分析規(guī)律與前期分析結果保持一致。

圖4 Shodan節(jié)點日活躍熱度圖

(3)Shodan探測節(jié)點協(xié)議行為分析

圖5為Shodan 節(jié)點按協(xié)議統(tǒng)計的探測行為熱度圖。從圖中可以看出如下幾點特征:第一,對于多數節(jié)點而言,同一節(jié)點針對不同協(xié)議的探測頻率分布是比較均勻的,但存在個別節(jié)點的探測協(xié)議存傾向性,如節(jié)點71.6.199.23和節(jié)點80.82.77.139重點探測FTP和Telnet協(xié)議;第二,針對同一協(xié)議,不同節(jié)點間的探測頻度存在差異,如節(jié)點89.248.167.131針對多數協(xié)議探測頻度高達幾十萬起,而節(jié)點94.102.49.193針對多數協(xié)議的探測頻度為幾萬起;第三,對比不同協(xié)議的被探測頻率,整體來講,針對傳統(tǒng)IT類協(xié)議的探測頻度占比較高,而對于工控物聯(lián)網協(xié)議(如Modbus)的探測頻度則占比較小。

圖5 Shodan節(jié)點協(xié)議探測頻度熱度圖

4

重點行業(yè)物聯(lián)網網絡安全

4.1物聯(lián)網行業(yè)安全概述

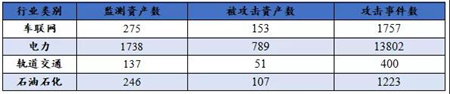

為了解重點行業(yè)物聯(lián)網網絡安全態(tài)勢,本月篩選了電力、石油、車聯(lián)網和軌道交通等行業(yè)的2396個資產(含物聯(lián)網設備及物聯(lián)網相關的web資產)進行監(jiān)測。監(jiān)測發(fā)現,本月遭受攻擊的資產有1100個,主要分布在北京、廣東、浙江、山東、上海等31個省份,涉及攻擊事件17182起。其中,各行業(yè)被攻擊資產數量及攻擊事件分布如表6所示,被攻擊資產的省份分布如圖6所示。

表6 行業(yè)資產及攻擊事件分布

圖6 重點行業(yè)被攻擊資產的省份分布

對上述網絡攻擊事件進行分析,境外攻擊源涉及美國、韓國等在內的國家81個,攻擊節(jié)點數總計2244個。其中,按照攻擊事件源IP的國家分布,排名前5分別為美國(7526起)、南非(1507起)、韓國(893起)、俄羅斯(632起)和日本(349起)。

對網絡攻擊事件的類型進行分析,本月面向行業(yè)資產的網絡攻擊中,攻擊類型涵蓋了遠程代碼執(zhí)行攻擊、命令執(zhí)行攻擊、SQL注入攻擊、漏洞利用攻擊、掃描攻擊等。詳細的攻擊類型分布如圖 7所示。

圖7 物聯(lián)網行業(yè)資產攻擊類型分布

4.2特定攻擊類型分析

在針對重點行業(yè)物聯(lián)網資產的網絡攻擊事件中,本月重點分析了ZeroShell cgi-bin kerbynet遠程指令執(zhí)行漏洞攻擊,涉及攻擊事件132起。

漏洞分析:Zeroshell 是一個微型的linux發(fā)行版本,它功能強大,具有強大的router、radius、web門戶、防火墻、virtual**、Qos、 DHCP、dns轉發(fā)等功能,可以用來安裝到服務器上為內網提供網絡服務,而且安裝和使用都很方便,有U盤,Live CD和Flash imgage文件用于安裝,可以使用web界面進行設置和管理。總的來說Zeroshell的特性包括:負載均衡及多網絡連接的失效轉移,通過3G調制解調器的UMTS/HSDPA連接,用于提供安全認證和無線網絡加密密鑰自動管理的RADIUS服務器,用于支持網頁登錄的強制網絡門戶(商場和酒店等商用場景),以及很多其他內容。由于程序沒有正確處理HTTP參數,Zeroshell 3.9.0版本中存在安全漏洞(CVE-2019-12725),攻擊者可通過注入如下操作系統(tǒng)命令利用該漏洞:

type=%27%0Aid%0A%27/cgibin/kerbynet?Section=NoAuthREQ&Action=x509view&User=%s&x509type=%27%0Aid%0A%27

本月攻擊事件中ZeroShell cgi-bin kerbynet遠程指令執(zhí)行漏洞攻擊示例如圖8所示。如圖可以看出,攻擊執(zhí)行方式與漏洞背景分析一致,攻擊者注入操作系統(tǒng)命令,進行漏洞攻擊嘗試。

圖8 PHP-CGI遠程任意代碼執(zhí)行漏洞攻擊示例

4.3物聯(lián)網資產數據流轉情況

針對重點行業(yè)物聯(lián)網資產的數據流轉情況進行監(jiān)測,本月共有2183個行業(yè)資產存在與境外節(jié)點的通信行為,通信頻次為16542萬次。通聯(lián)境外國家Top10排名如圖9所示,其中排名最高的是美國(通信6132萬次,節(jié)點53萬個)。各行業(yè)通聯(lián)事件及資產數量分布如圖10所示,其中通信頻次最多的為電力行業(yè),涉及1609個資產的12566萬余次通信。

圖9 境外通聯(lián)國家事件Top10

圖10 行業(yè)通聯(lián)事件資產分布

4.4重點行業(yè)物聯(lián)網安全威脅情報

(1)攻擊節(jié)點威脅情報

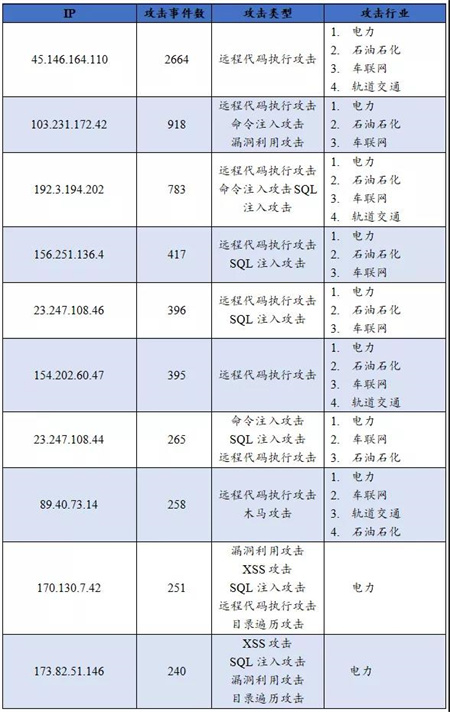

在針重點行業(yè)物聯(lián)網資產的網絡攻擊中,本月發(fā)起攻擊事件最多的境外IP Top10信息如表7所示,涉及攻擊事件6587起,占攻擊總事件的38.34%。

表7 境外攻擊IP Top10

(2)數據訪問威脅情報

在針對重點行業(yè)物聯(lián)網資產的數據訪問事件中,本月與境內行業(yè)資產訪問頻次最多的境外IP Top10信息如表8所示。

表8 數據訪問IP Top10

對重點行業(yè)物聯(lián)網安全態(tài)勢進行評估,目前重點行業(yè)中的物聯(lián)網資產仍然面臨較多網絡安全風險,頻繁遭受攻擊,各行業(yè)應提高防護意識,加強本行業(yè)的網絡安全技術防護手段建設。

5

總結

CNCERT通過宏觀數據監(jiān)測,在活躍設備、探測組織、重點行業(yè)攻擊事件等方面發(fā)現多種物聯(lián)網安全問題,然而需要指出的是,目前所發(fā)現的問題只是物聯(lián)網網絡安全的冰山一角,CNCERT將長期關注物聯(lián)網網絡安全問題,持續(xù)開展安全監(jiān)測和定期通報工作,同時期望與各行業(yè)共同攜手,提高行業(yè)物聯(lián)網安全防護水平。